Ejemplos de Java

- Crear archivo de texto

- Leer una archivo de texto

- Crear un archivo XML

- Obtener información de un archivo

- Leer archivo XML

- Leer un archivo XML con SAX Parser

- Crear un PDF con Apache FOP

- Crear archivo Excel con Apache POI

- Leer archivo Excel con Apache POI

- Conexión a Base de Datos con JDBC

- Extraer archivos de un ZIP

- Crear archivos ZIP

- Copiar archivo

- Renombrar un archivo

- Crear un directorio o carpeta

- Listar y Filtrar Archivos con FileFilter

- Borrar un archivo

- Json con Google Gson

- reCAPTCHAv2

- FileUtils de Apache Commons-IO

- Crear una Interfaz Gráfica con JavaFX

- Visualizar Imagen en JavaFX

- Codificación y Decodificación en Base64

- Expresiones regulares

Ejemplos de Python

- Crear un Web Server

- Cliente de FTP

- Crear archivo de texto

- Leer un archivo de texto

- Crear un archivo XML

- Obtener información de un archivo

- Leer archivo XML

- Crear un PDF con ReportLab

- Crear un archivo Excel

- Leer un archivo Excel

- Conexión a base de datos MariaDB

- Extraer archivos de un ZIP

- Crear archivo ZIP

- Copiar archivo

- Verificar si existen carpetas y archivos

- Crear directorios o carpetas

- Renombrar un archivo

- Borrar un archivo

- Crear Una Ventana o Interfaz Gráfica GUI

- Crear una interfaz con PySimpleGUI

- Expresiones Regulares

- Detección de rostros con OpenCV

- Mapeo de rostros con Dlib

- Conexión a base de datos PostgreSQL

Ejemplos de Golang

Canal de YouTube

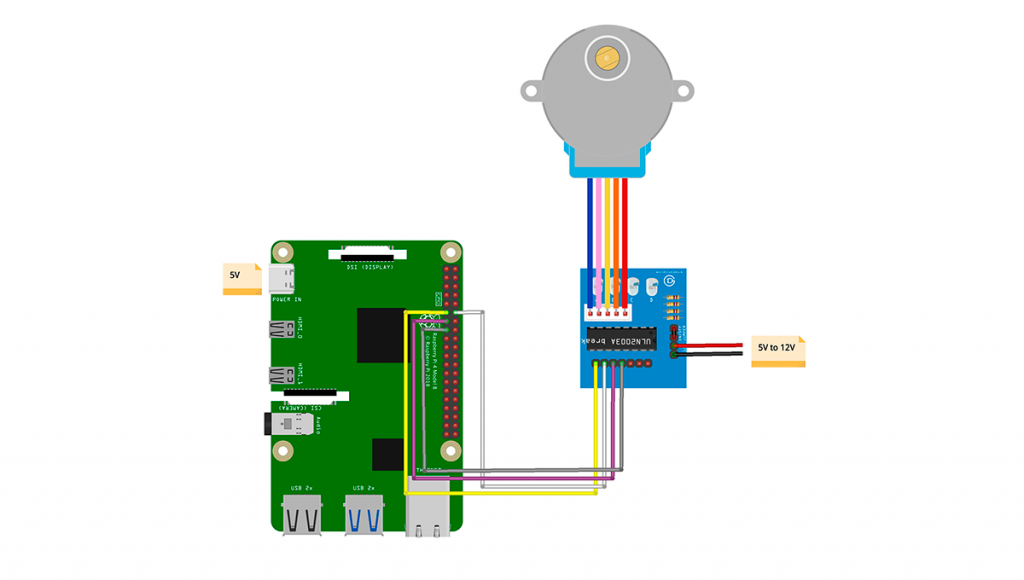

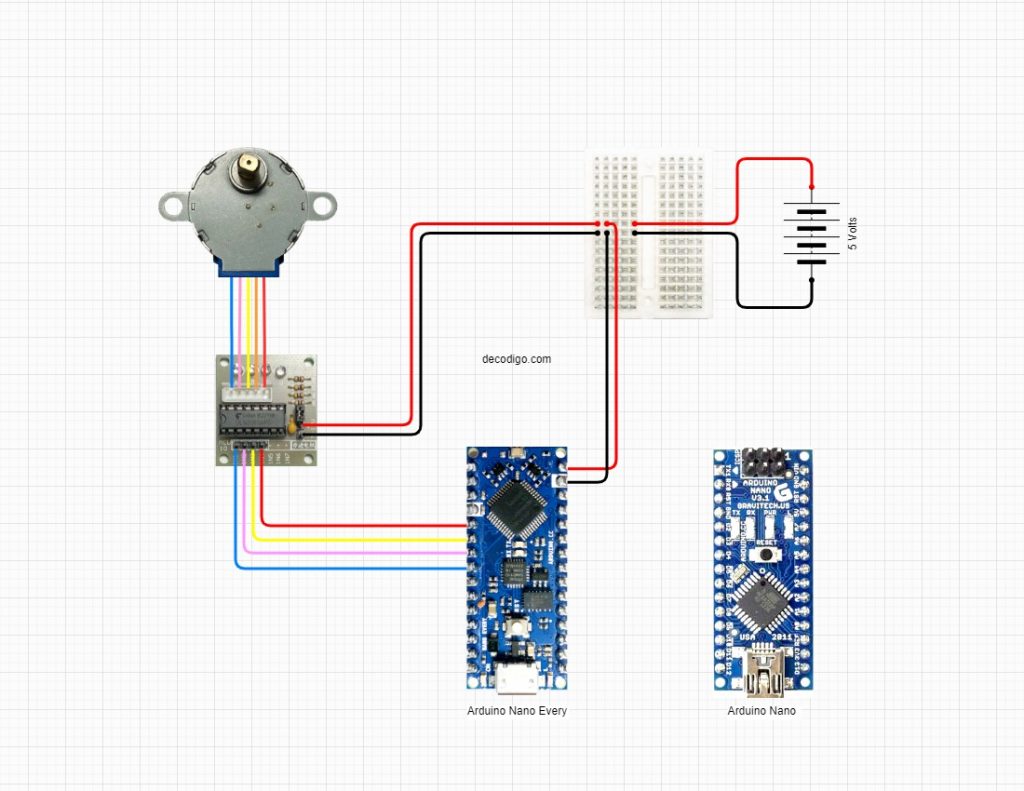

Proyectos de Electrónica

Proyectos con Raspberry Pi y Arduino, pronto verás ejemplos fáciles de implementar con toda lainformación que necesitas para comenzar a practicar.

Código fácil de entender y usar, ejemplos de código Java, Python, Golang y otros lenguajes que te serán útiles.